Autenticação do SQL Server com Azure AD

O tema de hoje é sobre como estar Autenticação SQL Server com Azure AD

Caro leitor, antes de tudo seja bem-vindo ao Blog Jefferson Castilho.

Neste artigo mostro como podemos usar o modelo de Integração de Login usando somente o Azure AD dentro do SQL Server.

Para executar Azure AD autenticação, SQL Server precisa ser capaz de consultar Azure AD e requer um registro de aplicativo Azure AD, que ele pode autenticar como. O registro do aplicativo também precisa de algumas permissões para que as consultas do SQL Server sejam executadas.

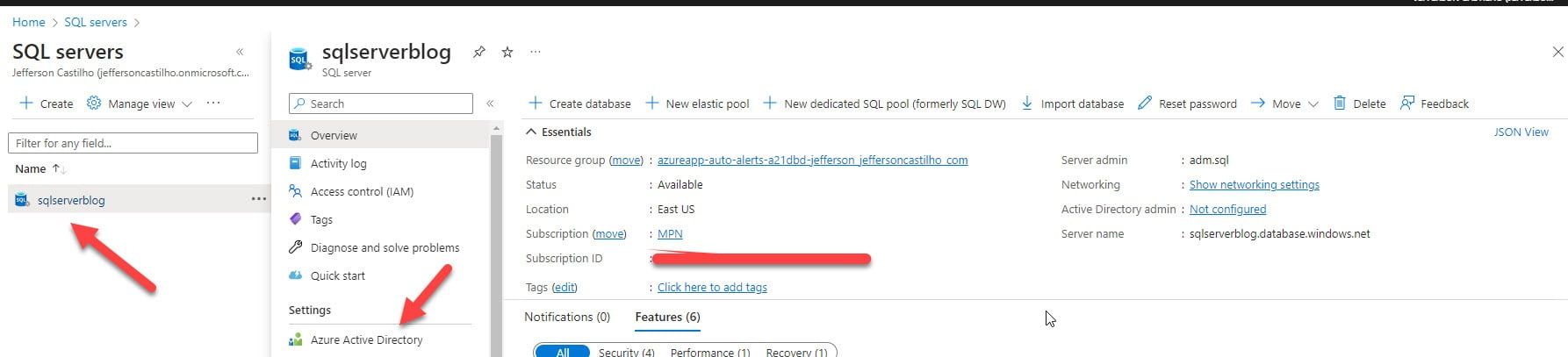

Para isso dentro do Azure na aba de SQL Server, podemos selecionar o SQL Server e usar a opção “Azure Active Directory.”

Para ativar essa opção precisamos, necessitamos ter um Admin pertencente do Azure AD.

Neste artigo eu mostro como podemos ativar essa opção.

Após a ativação desta opção acima, caso nao tenha ativo, podemos selecionar a opção que da suporte.

Ativando, teremos um popup informando que perderemos o modelo de autenticação padrão ( Local) do SQL Server será desativado.

Após isso teremos que selecionar a opção Salvar

Para acessar usando o Management Studio, temos que selecionar as opção do Azure Active Directory, no meu exemplo foi usando com o MFA que força autenticação com o segundo metodo de autenticacao. Neste caso ele irá te direcionar para o Browser que terá que efetuar o Login.

Com isso estaremos logados no SQL Azure usando as credenciais do Azure AD.

Acesse esses outros links de Referencia.

Criando uma instância de SQL Server Azure

Provisionar usuário admin sql azure

Terminando de acordo que é provável que conhece as minhas redes sociais.

Antes de tudo você conhece as minhas redes sociais? da mesma forma no canal no Youtube? entretanto nos links abaixo e se cadastre para não perder as oportunidades de receber os links quando forem publicados.

Você que apesar de usar o Facebook pode curtir.

Facebook: https://www.facebook.com/blogjeffersoncastilho

Com o fim de que você pode assinar a Newsletter do meu canal do Youtube.

Youtube: https://goo.gl/1g3OvL

Da mesma forma que você pode me seguir pelo Twitter.

Twitter: https://twitter.com/je_will

Com o intuito de em caso de dúvidas ou problemas na execução, pode deixar seu comentário que em breve responderemos.

Aliás obrigado e até o próximo post.

Jefferson Castilho

Certificações: MPN | MCP | MCTS | MCTIP | MS | MCSA | MCSE | MCT | MVP (Microsoft Azure)

Blog: https://jeffersoncastilho.com.br

Facebook: https://www.facebook.com/blogjeffersoncastilho

Youtube: https://goo.gl/1g3OvL